La sécurité applicative n’est plus un sujet réservé aux équipes sécurité. Aujourd’hui, une application expose des API, consomme des services tiers, embarque des dépendances open source, et évolue vite. Dans ce contexte, attendre la fin du projet pour « tester la sécurité » revient souvent à découvrir les problèmes trop tard, quand ils coûtent cher à corriger.

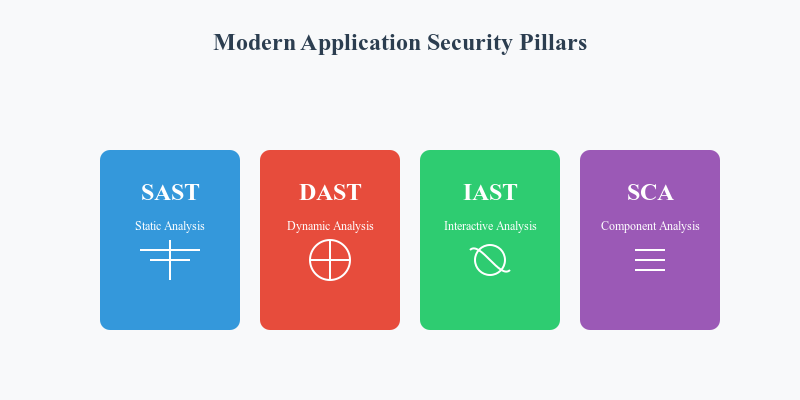

C’est précisément pour éviter ce scénario qu’on retrouve quatre approches complémentaires dans les environnements modernes : SAST, DAST, IAST et SCA. Derrière ces acronymes, l’idée est simple : couvrir la sécurité tout au long du cycle de vie applicatif, depuis le code jusqu’à l’application en exécution, sans oublier les bibliothèques externes. Dans cet article, je t’explique ce que chaque méthode apporte, là où elle est vraiment efficace, et comment les combiner intelligemment.

1. Qu’est-ce que le SAST

Le SAST, pour analyse statique de sécurité, consiste à examiner le code source, le bytecode ou les binaires sans exécuter l’application. On l’utilise principalement pendant le développement et les revues de code. L’intérêt est de détecter tôt des problèmes fréquents comme les injections, les erreurs de validation, certains défauts de logique ou des usages dangereux d’API.

Ce que le SAST fait très bien

Le gros avantage du SAST est la détection précoce. On repère des failles dès que le code est écrit, ce qui réduit fortement le coût de remédiation. Un correctif appliqué sur une branche de développement est presque toujours plus simple que le même correctif en production.

Le SAST contribue aussi à améliorer la qualité globale. Même quand un finding n’est pas exploitable, il révèle souvent un style de code risqué ou une absence de garde-fous.

Ses limites

Le point faible classique du SAST, ce sont les faux positifs. Un outil peut signaler une vulnérabilité potentielle alors que, dans le contexte réel, elle n’est pas exploitable. Cela peut fatiguer les équipes si la phase de tri n’est pas bien organisée.

Autre limite : le SAST ne voit pas ce qui se passe à l’exécution. Les vulnérabilités liées à la configuration, aux permissions, à certains flux runtime, ou à des comportements spécifiques à l’environnement lui échappent.

Outils populaires

- SonarQube avec extensions sécurité

- Checkmarx

- Fortify Static Code Analyzer

- Veracode SAST

- AppScan Source

2. Qu’est-ce que le DAST

Le DAST, pour analyse dynamique, teste l’application lorsqu’elle tourne. L’approche consiste à se comporter comme un attaquant : envoyer des requêtes, manipuler des entrées, observer les réponses, et tenter d’identifier des failles exploitables. C’est particulièrement pertinent pour les applications web et les API.

Ce que le DAST fait très bien

Le DAST apporte une perspective « terrain ». Il révèle ce qui est réellement exploitable dans l’environnement de test, avec ses routes, ses contrôles, ses entêtes, ses erreurs et ses comportements concrets. Il est très utile pour repérer des injections, des failles XSS, des problèmes d’authentification, ou des erreurs de configuration exposées.

Autrement dit, là où le SAST dit « il y a peut-être un risque dans le code », le DAST dit plutôt « voici ce que je peux réussir à faire en conditions réelles ».

Ses limites

Le DAST ne remonte pas naturellement à la ligne de code fautive. Il peut dire qu’une route est vulnérable, mais il faudra ensuite investiguer pour trouver l’origine dans le code ou la configuration.

Il nécessite aussi une application accessible et fonctionnelle. Sans environnement de test déployé, il n’y a rien à scanner.

3. Qu’est-ce que l’IAST

L’IAST se situe entre le SAST et le DAST. L’idée est d’instrumenter l’application pendant son exécution, généralement via un agent ou une librairie, pour observer ce qui se passe vraiment à l’intérieur quand on la teste.

Concrètement, on combine l’avantage du contexte runtime avec une capacité à remonter dans le code et à produire des résultats plus précis.

Ce que l’IAST fait très bien

L’IAST réduit fortement les faux positifs grâce au contexte. Il ne se contente pas d’imaginer des chemins possibles dans le code, il observe des chemins réellement empruntés pendant les tests.

Autre point appréciable : quand l’IAST détecte une vulnérabilité, il est souvent capable d’indiquer une origine plus directe côté code, ce qui accélère énormément la correction.

Ses limites

L’intégration est plus exigeante. Il faut instrumenter, compatibiliser l’agent avec la stack, et l’utiliser dans un environnement où l’on peut exécuter des scénarios de test.

Il peut aussi y avoir un impact sur les performances, ce qui le rend moins adapté à certains environnements (ou impose de limiter l’analyse à des phases précises).

4. Qu’est-ce que le SCA

Le SCA, pour analyse de composition logicielle, se concentre sur les composants tiers. La plupart des applications modernes embarquent des dizaines, parfois des centaines de dépendances open source. Le SCA sert à identifier les vulnérabilités connues dans ces dépendances, mais aussi à vérifier les licences.

Cette approche est devenue incontournable, parce qu’une application peut être sécurisée « en interne » tout en étant vulnérable via une bibliothèque.

Ce que le SCA fait très bien

Le SCA permet de cartographier les dépendances, d’identifier rapidement les vulnérabilités connues, et de guider les mises à jour. Il facilite aussi la conformité, en détectant des licences incompatibles avec les exigences de l’entreprise.

Ses limites

Le SCA ne couvre pas le code propriétaire. Si le problème vient d’une logique applicative ou d’une mauvaise validation d’entrée, le SCA ne le verra pas.

Il demande aussi une maintenance continue. Les vulnérabilités évoluent, de nouvelles CVE apparaissent, et les bibliothèques doivent être mises à jour régulièrement.

5. Comment combiner ces approches pour une stratégie complète

L’erreur la plus fréquente est de chercher une solution unique. En réalité, chaque méthode voit une partie du problème, et c’est leur complémentarité qui construit une stratégie solide.

Pour une approche simple et efficace, on peut s’appuyer sur la logique suivante.

Pendant le développement

Le SAST est très utile dès les premières étapes. On l’intègre dans les pull requests ou dans la CI afin de détecter tôt les failles évidentes et les patterns dangereux. Cela évite que des problèmes s’accumulent jusqu’à la fin.

Pendant la phase de build

Le SCA trouve naturellement sa place ici. À chaque build, on analyse les dépendances, on détecte les CVE et on bloque éventuellement les versions critiques. C’est aussi là qu’on peut intégrer la vérification des licences.

Pendant les tests et l’intégration

Le DAST intervient lorsqu’une application est déployée en environnement de test. On scanne les endpoints et on identifie les vulnérabilités exploitables.

Si l’on veut gagner en précision et accélérer les corrections, l’IAST est un excellent complément. Il s’intègre dans la phase de tests automatisés et permet de relier beaucoup plus vite une vulnérabilité à son origine.

Conclusion

SAST, DAST, IAST et SCA ne sont pas des buzzwords. Ce sont quatre outils qui répondent à quatre angles morts différents : le code, l’exécution, le contexte interne et les dépendances. Utilisés ensemble, ils donnent une couverture réaliste et cohérente sur tout le cycle de vie applicatif.

Dans un contexte où les attaques se multiplient et où les applications évoluent en permanence, ce qui fait la différence n’est pas seulement la présence d’outils, mais leur bonne intégration dans les workflows. Quand ces approches sont bien combinées, on réduit les risques, on corrige plus tôt, et on gagne en confiance sur ce que l’on met en production.